RIESGOS ASOCIADOS A INTERNET

El actual momento que la sociedad está atravesando, permite evidenciar periodos de cambio y evolución, encontramos que en todos los contextos se utiliza el internet como medio para competir en los diferentes panoramas. Se resalta el riesgo que trae consigo esta herramienta experimentando peligros los cuales afectan fragmentos de la sociedad: como el entorno educativo, religioso, político, económico y familiar. En ese momento aparecen en dichos contextos una serie de amenazas.

La amenaza está determinada como todo mecanismo u operación en capacidad de transgredir la seguridad de la información. Dichas amenazas nacen por las debilidades, es decir, que estas amenazas existen por la escasa seguridad que es aprovechada para entrar y deteriorar el sistema.

Tomando como referente este concepto es necesario determinar los riesgos asociados al uso de internet y la seguridad de la información, que se desprende de unos componentes lógicos y físicos.

Las infraestructuras Cloud están clasificadas en:

Pública

En la cual los recursos lógicos y la infraestructura se encuentran disponibles para todo el público en general, es gestionada por un proveedor y ofrece grandes ventajas en la eficiencia de sus recursos.

Privada

Cumplimiento de las políticas internas, brinda facilidad para trabajo colaborativo entre sedes distribuidas y Control total de los recursos.

Comunitaria

Esta infraestructura cumple con las políticas internas, la seguridad depende del propietario de la infraestructura y los costos son reducidos.

Híbridos

Utilizan varias infraestructuras cloud se conservan como entidades separadas pero que a su vez se encuentran unidas por la tecnología estandarizada o propietaria, proporcionando una portabilidad de datos y aplicaciones. En este caso las ventajas e inconvenientes son los mismos que los relativos a los tipos de cloud que incluya la infraestructura, los servicios que Cloud brinda son

Software como servicio (SaaS) el cual consiste en una extensión de software donde las aplicaciones y los recursos se diseñan para ser ofrecidos como servicios de funcionamiento de bajo demanda, con estructura de servicios llave en mano, reduciendo los costos de software y hardware, mantenimiento y operación. La seguridad es controlada por el proveedor del servicio. El suscriptor tiene acceso al servicio de acuerdo a la edición que éste prefiera.

Plataforma como servicio (PaaS)

Este modelo de Plataforma se da como entrega bajo demanda, desplegándose el entorno (hardware y software) necesario para ello. De esta forma, se reducen los costes y la complejidad de la compra, el mantenimiento, el almacenamiento y el control del hardware y el software que componen la plataforma y por último, el control se da por parte del suscriptor a sus aplicaciones y la configuración, pues depende del proveedor, la seguridad es compartida entre ambos.

Infraestructura como Servicio (IaaS)

Es un modelo en el cual la infraestructura básica de cómputo (servidores, software y equipamiento de red) es gestionada por el proveedor como un servicio bajo demanda, en éste se pueden crear entornos para desarrollar ejecutar o probar aplicaciones. Su finalidad es evitar la compra de recursos por parte de los suscriptores, ya que el proveedor ofrece estos recursos como objetos virtuales accesibles a través de un interfaz de servicio. El suscriptor mantiene usualmente la capacidad de decisión del sistema operativo y del entorno que instala. Por lo tanto, la gestión de la seguridad corre principalmente a cargo del suscriptor.

Dentro de las amenazas contempladas en la internet están las siguientes:

Cloud Computing

Está relacionada con un registro de acceso a estas infraestructuras o plataformas poco restrictivo. Es decir, cualquiera con una tarjeta de crédito válida puede acceder al servicio, con la consecuente proliferación de spammers, creadores de código malicioso y otros criminales que utilizan la nube como centro de operaciones.

Interfaces y API

Poco seguros generalmente los proveedores de servicios en la nube ofrecen una serie de interfaces y API que controlan e interactúan con los recursos. De este modo, toda la organización, el control, la provisión y monitoreo de los servicios cloud se realizan a través de estos API o interfaces. La autenticación, el acceso y el cifrado de datos se dan a través de estas herramientas, por tanto, se requiere que las interfaces sean seguras.

Amenaza interna

El fácil acceso de los usuarios a los datos y aplicaciones permite el ingreso de amenazas desencadenando incidentes de seguridad por parte de la planta de empleados de las instituciones, puede darse por error, omisión o intención, pues el proveedor del servicio es quien da las altas y bajas de los usuarios dando como resultado brechas de seguridad ocasionando daños colaterales dentro de la empresa. Los proveedores de servicio deben proporcionar a los consumidores del servicio medios y métodos para el control de las amenazas internas.

Los Malwares

se pueden definir como un software malicioso. Los delincuentes del internet tienen como objetivo ubicar malware en las computadoras o dispositivos móviles. Toda vez que se han instalado, los delincuentes pueden controlar información importante, infectando cualquier dispositivo informático, incluyendo teléfonos inteligentes y Tablet. Cabe aclarar que cualquier persona puede ser objeto de este tipo de ataques.

Los Grayware

son un tipo de programa maligno que involucra aquellos programas que se comportan de forma molesta o indeseada. Los grayware abarcan otros tipos de Malwares como espías, adwares, dialers, entre otros. Grayware no incluye virus o troyanos. Suelen afectar el rendimiento de la computadora. También a menudo los grayware suelen realizar acciones que son molestas para los usuarios, como ventanas pop-up con publicidad, entre otras. Los Grayware traen como consecuencia una reducción del rendimiento de la computadora, un Incremento de los cuelgues en aplicaciones y errores fatales, reducción en la eficiencia del usuario, degradan el ancho de banda de la red o de internet, producen pérdida de información y privacidad del usuario que emplea la computadora infectada.

ttp://derechoymastemas.blogspot.com.co/

El ciberbullying

Es el uso de los medios telemáticos (Internet, telefonía móvil y videojuegos online principalmente) para ejercer el acoso psicológico entre iguales. No se trata aquí el acoso o abuso de índole estrictamente sexual ni los casos en los que personas adultas intervienen. Por tanto, tiene que haber menores en ambos extremos del ataque para que se considere ciberbullying: si hay algún adulto, entonces estamos ante algún otro tipo de ciberacoso. Tampoco se trata de adultos que engañan a menores para encontrarse con ellos fuera de la Red o explotar sus imágenes sexuales. Aunque hay veces en que un/a menor comienza una campaña de ciberbullying que puede acabar implicando a adultos con intenciones sexuales.

Estamos ante un caso de ciberbullying cuando un menor atormenta, amenaza, hostiga, humilla o molesta a otro/a mediante Internet, teléfonos móviles, consolas de juegos u otras tecnologías telemáticas. Según el Estudio sobre hábitos seguros en el uso de las TIC por los menores publicado por el INTECO en marzo de 2009 el ciberbullying se define como acoso entre iguales en el entorno TIC, e incluye actuaciones de chantaje, maltratos e insultos de niños a otros niños. No son tan similares como podría pensarse. En ambos se da un abuso entre iguales, pero poco más tiene que ver en la mayoría de los casos. El ciberbullying tiene otras connotaciones, se pone de manifiesto de diferentes formas y sus tácticas de iniquidad y consecuencias también difieren.

Ciberacoso.

También se evidencian en esta categoría los mensajes directos con carácter ofensivo y en muchos casos hasta amenazantes, éste aspecto es de bastante atención ya que es una agresión directa al receptor. Entre éste grupo se encuentran los insultos, la difamación, el insulto, las amenazas, esto ocurre a pesar que existen responsabilidades judiciales. El riesgo de acercamiento con personas que utilizan perfiles aparentemente agradables y sanos, mientras que en el fondo se encuentran personas con mentalidades psicópatas que pueden terminar en encuentros violentos, asesinatos, violaciones, entre otras.

Acoso Sexual o Grooming.

(Este término aún no se encuentra incluido en el Diccionario de la Real Academia de la Lengua) Constituye aquellas acciones deliberadas, realizadas por parte de un adulto de cara a establecer lazos de amistad con un niño o niña en Internet, su finalidad es la de obtener una satisfacción sexual mediante imágenes eróticas o pornográficas del menor o incluso como preparación para un encuentro sexual, posiblemente por medio de abusos contra los niños.

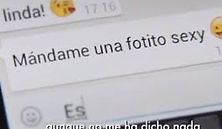

Sexting:

Es la amenaza a la privacidad que sufren en la actualidad muchos jóvenes. Consiste en el envío de fotos y videos con alto contenido sexual producidos generalmente por el propio remitente, a otras personas por medio de teléfonos móviles y redes sociales las que luego posiblemente terceras personas se encargarán de distribuir.

Phishing:

Consiste en el envío de correos electrónicos que, aparentando provenir de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario, que posteriormente son utilizados para la realización de algún tipo de fraude. Para ello, suelen incluir un enlace que, al ser pulsado, lleva a páginas web falsificadas. De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador.

Al momento de incorporar Internet en las diferentes actividades que realizamos, se evidencian grandes beneficios, así como nos permite entre otras actividades desarrollar múltiples tareas en cuanto a eficiencia, acceso a la información, efectividad en la comunicación. Cabe anotar que la utilización de este medio que permite reunir información a una velocidad significativa, de acuerdo con la intención, no resulta sana. Se evidencia que muchos usuarios son víctimas de acciones que resultan perjudiciales para su bienestar. Existen riesgos que regularmente afectan en el aspecto comunicativo, cuando generan spam o correos “no deseado.”

Delitos económicos y fraudes:

cuando se realizan actividades financieras o comerciales el riesgo es muy alto al utilizar la tecnología pues se está expuesto si no se toman las medidas respectivas y oportunas, por ejemplo, cuando se utilizan computadores herramientas antivirus debidamente actualizados, los sistemas operativos y el ingreso a páginas seguras dentro de la plataforma bancaria, entre otras. El fraude posee dos consecuencias directas sobre los usuarios: en primer lugar, la pérdida económica tangible en caso de que el ciberdelincuente consiga su propósito; en segundo lugar, la posible pérdida de confianza que podemos experimentar tras ser víctimas de una situación de fraude, lo que nos llevará a volver al banco a realizar nuestras transferencias.

Delitos Informáticos:

son conductas o actos ilícitos realizados por acción u omisión que pueden ser sancionadas por la ley. Los delitos más comunes son robo, falsificaciones, estafa, sabotaje, accesos no autorizados a servicios y suplantaciones.

Estrategias que permiten mitigar los riesgos.

La seguridad de la información y la identidad de las personas es un precioso tesoro que debe estar protegida a la luz de quienes quieren de manera irresponsable tomar parte de ellos y realizar actividades de uso inadecuadas hacia los demás. En la actualidad son millones de usuarios de las instituciones educativas quienes diariamente exponen su seguridad; tal vez por la ignorancia hacia el tema. Pues en realidad la identidad y confidencialidad son elementos tan valiosos como la vida misma, y por eso es digno de recibir la protección necesaria para evitar la vulnerabilidad de los derechos de los aprendices

Firma de convenios a través de La Secretaría de Educación con empresas de software como Microsoft, siendo programas necesarios para establecimientos educativos de manera que sea posible firmar un solo acuerdo dentro del marco del convenio Matriz, es decir, el de Alianza por la Educación - School Agreement firmado entre el Ministerio de Educación y Microsoft. Además también se aclara que aunque el software sea de libre uso debe estar respaldado por una autorización expresa de uso. Y que se debe verificar que el uso de este tipo de software no afecte el software previamente instalado en los equipos.

En relación a los menores tanto en casa como en el centro educativo se deben instalar programas protectores que filtren la información y buscar sitios web seguros, de igual forma establecer reglas básicas de seguridad tales como, momento del día en el que se puede usar Internet, tiempo, de igual forma hablar abiertamente con los menores sobre el uso de internet, su utilidad y riesgos. Enseñarles a navegar con seguridad, explicarles normas básicas de uso y aspectos legales a tener en cuenta.

Hacer de Internet una actividad abierta y familiar, navegar juntos, saber con quienes se comunican, no divulgar información privada personal o de personas conocidas por internet. No enviar fotografías sin el permiso de los padres, no contestar e-mails que tengan contenido ofensivo o resulten incómodos, si se detecta algún peligro, contactar las autoridades

.

Evitar encuentros con personas conocidas vía on-line, estas pueden ser muy distintas a lo que parecen (en internet algunas personas ocultan su verdadera personalidad), Si se recibe o se encuentra una información que resulte incómoda, comunicarlo a los padres o instituciones que realizan estudios y campañas para la Seguridad en Internet.

Virus Informáticos: Son programas que se ocultan en otros programas, en los sectores de arranque y en aplicaciones, generalmente son archivos de tipo .EXE o ejecutables. Se transmiten en red en los E-mail, y medios de almacenamiento externos.

Riesgos técnicos: Hay que tener el ordenador protegido con un antivirus actualizado, pueden descargarse antivirus gratuitos desde páginas Web con utilidades gratuitas de seguridad.

En el SENA, se tiene muy presente el respeto entre los aprendices y los miembros de la comunidad educativa, y estos parámetros se encuentran estipulados en el reglamento del aprendiz SENA capitulo IV prohibiciones

ARTÍCULO 10º. Se considerarán prohibiciones para los aprendices del SENA, las siguientes.

16. Generar, transmitir, publicar o enviar información confidencial de circulación restringida, inadecuada, malintencionada, la, violenta, pornográfica, insultos o agresiones por los medios de comunicación físicos o electrónicos, disponibles para su proceso de aprendizaje.

25. Propiciar conductas, propuestas o actos inmorales hacia cualquier miembro de la comunidad educativa, que atenten contra la integridad física, moral y/o psicológica.

ARTÍCULO 28. Sanciones. Las sanciones son las medidas adoptadas por el SENA ante una falta académica o disciplinaria tienen cobertura nacional en la Institución y deben registrarse en el sistema de gestión de la formación. la sanción que se imponga al Aprendiz debe ser proporcional a la gravedad de la falta. Las sanciones que pueden imponerse por faltas académicas o disciplinarias son:

a. Llamado de atención escrito: Medida sancionatoria que se impone a través de comunicación escrita dirigida por el Coordinador académico o de Formación del Centro al Aprendiz, con copia a la hoja de vida, como resultado del procedimiento establecido en este Reglamento, por la falta académica o disciplinaria cometida por un aprendiz. Los llamados de atención escrito implican compromisos escritos por parte del aprendiz en el proceso de formación.

b. Condicionamiento de la matrícula: Acto académico sancionatorio que se impone al Aprendiz que incurra en una falta académica o disciplinario previo agotamiento del procedimiento establecido en este Reglamento.

El condicionamiento de matrícula cesa cuando el Aprendiz cumple el plan de mejoramiento concertado y los compromisos escritos. Una vez quede en firme el condicionamiento de la matrícula, el Subdirector del Centro debe generar la pérdida de estímulos e incentivos que esté recibiendo el aprendiz, si los tuviere. Esta decisión será determinada en el acto académico que ordene el condicionamiento de matrícula.

Cancelación de la matrícula. Acto administrativo que se origina cuando persisten en el aprendiz las causales que originaron el condicionamiento de matrícula o por faltas catalogadas como graves de acuerdo a la clasificación determinada en los artículos 25 y 26 del reglamento, en las etapas lectiva y productiva. Implica que la persona sancionada pierde la condición de aprendiz y no puede participar en procesos de ingreso a la institución por periodo entre 6 y 12 meses cuando es de índole académico y entre 12y 24 meses cuando es de índole disciplinaria de acuerdo a las recomendaciones del comité de evaluación y seguimiento. Una vez en firme la sanción, debe entregar de manera inmediata el carné institucional y ponerse a paz y salvo por todo concepto.

Tuvimos la oportunidad de observar la película Ciberbullyng, donde se muestra claramente los riesgos a los que nos vemos enfrentados tras el uso libre del Internet y las redes sociales, de igual forma la importancia que ha llegado a adquirir la tecnología en nuestras vidas y como esta ha modificado nuestra forma de relacionarnos con los demás, ya que las redes sociales se han vuelto de cierto modo imprescindibles en nuestro medio, pues estas nos permiten compartir información o encontrarla.

El eje central de la película se enfoca en una chica de preparatoria (Bachillerato) llamada Taylor, quien recibe en su cumpleaños 17 su propia computadora, considerando de esta forma que ha ganado la confianza de su madre ya que esto significa una mayor independencia, lo que le permitirá unirse a las redes sociales sin tener que estar bajo el ojo crítico de su madre, quien solo establece algunas reglas que Taylor debe seguir por su propia seguridad. Pronto Taylor se unirá a la red social en la que se encuentran sus compañeros de escuela, ¡siendo este el inicio de todos sus problemas!!!

Tan pronto Taylor se une a esta red social comienza a aceptar solicitudes de amistad de esta forma comienza a relacionarse con muchas personas en Internet empujada por la presión de grupo y el chico que le atrae. De igual forma comete el error de simpatizar con personas que no conoce, una de esas personas es James un chico que la defiende cuando se ve metida en su primer problema a causa de su hermano quien hackeo la cuenta de Taylor y modificó su estatus lo que da comienzo al acoso cibernético.

Pero Taylor no imaginaba que su defensor pronto se convertiría en su verdugo, pues James decide publicar en la red social que Taylor solo finge ser pura y casta, pero que no es verdad pues él ha tenido relaciones sexuales con ella, esto lleva a esta chica a una situación de acoso extremo, generando sentimientos de ansiedad, depresión y angustia hasta que llega a un punto de quiebre, teniendo como única opción el para salir de este problema.

Sarcásticamente la misma red social que la había llevado a este problema salvo su vida, al publicar un vídeo donde ella expresaba lo que sentía y sus intenciones de suicidarse, esto advierte a familiares y amigos, teniendo la oportunidad de intervenir y detenerla.

Es allí donde la mamá se da cuenta por todo por lo que su hija ha estado atravesando, decidiendo así averiguar quién es el culpable de todo esto e intentando que se creen leyes que protejan a las personas del acoso cibernético. En nuestro país falta mucho compromiso por parte del gobierno y las autoridades con el fin de evitar o disminuir de forma ostensible el acoso presentado a la comunidad a través de las redes sociales.

Referencias

Aftab, D. P. (2004). CIBERACOSO . Obtenido de CIBERACOSO : http://www.ciberacoso.net/ pantallas amigas

Ibáñez-Martín, D. V.-S. (28 de octubre de 2006). INCIBE Instituto Nacional de Ciberseguridad. Obtenido de NCIBE Instituto Nacional de Ciberseguridad: https://www.incibe.es/home/instituto_nacional_ciberseguridad/

SEVENTEEN, A. F.-R. (Dirección). (17 DE JULIO DE 2011). CIBERBULLING [Película]. Obtenido de youtube.com: https://www.youtube.com/watch?v=kmZZZbSx-Xw

Amparo Rentería | María Isbeire Ospina